发布日期:2018-6-4 10:10:04

分布式拒绝服务(DDoS: Distributed Denial of Service)攻击最早可追述到1996年最初,在中国2002年开始频繁出现,2003年已经初具规模。由于各类DDoS工具的不断发展,使得实施DDoS攻击变得非常简单,各类攻击工具可以从网络中随意下载,只要使用者稍有网络知识,便可发起攻击。国内外的一些网站上“僵尸网络”甚至被标价出售,这些新的趋势都使得发动大规模DDoS攻击越来越容易,而以不正当的商业行为为目的的攻击也不断出现。由于全球各宽带网络建设的迅速发展,使得攻击者掌握较大的带宽资源成为可能,从实际中所发生的一些万兆甚至上百Gbps攻击流量的攻击实例表明,由于利益驱使、进行恶意竞争、及其他报复性、政治性原因而产生的海量DDoS攻击在今天发生的几率已经很高。攻击已经成为互联网上的一种最直接的竞争方式,而且收入非常高,利益的驱使下,攻击已经演变成非常完善的产业链。

DDoS攻击从种类和形式上多种多样,从最初的针对系统漏洞型的DoS攻击(如Ping of Death),发展到现在的流量型DDoS攻击(如SYN Flood、UDP Flood、ICMP Flood、ACK Flood等),以及越来越频繁出现的针对应用层的DoS攻击(如Http Get Flood、连接耗尽、CC等)。从以往国内外的攻击实例中表明,DoS/DDoS攻击会对互联网服务提供商、运行大型电子商务的企业、金融等高度依赖互联网业务的客户造成巨大的损失。

威胁1:服务器遭受攻击

对于企业、金融类用户的电子商务等业务来说,网络的可用性、可靠性及稳定性至关重要。当其业务服务器遭受到DDoS攻击,有时甚至是遇到恶意商业行为的攻击时,会直接给这类客户带来无法估量的损失。

企业或其他客户(如网吧)通过接入层交换机、代理服务器、宽带接入设备或其他方式上联城域网,而这些设备一般没有考虑抗DDoS问题,所以一旦DDoS攻击造成接入设备负载过高,会造成其下联客户的网络业务中断。

威胁3:接入线路带宽被占用

现今大规模的DDoS攻击不仅会对被攻击目标产生中止服务效果,更能够消耗有限的带宽资源,严重的甚至致使整条链路陷入瘫痪。尤其对于金融、电子商务、在线游戏等对延迟与连接速度非常敏感的客户,网络质量的下降往往直接意味着客户的流失。

通过定制的FortiASIC-TPTM 芯片技术(流量处理器),FortiDDoS产品可快速高效的防御DDoS攻击。FortiDDoS部署在Internet出口,检测来自互联网的多种安全威胁,在非法流量还没有破坏网络之前,消除网络层和应用层的DDoS攻击。

3.1 部署模式

FortiDDoS支持在线方式的部署模式,与其它设备配置,也可以实现旁路部署方式。

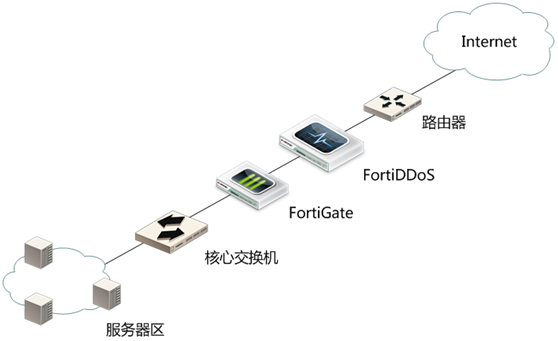

在线模式简单部署:

在线模式简单部署示意图如下:

在线模式简单部署特点如下:

对单Internet出口进行DDoS攻击防御;

FortiDDoS为透明工作模式,不需要对用户网络进行任意改变;

可支持从千兆到万兆流量的线速保护。

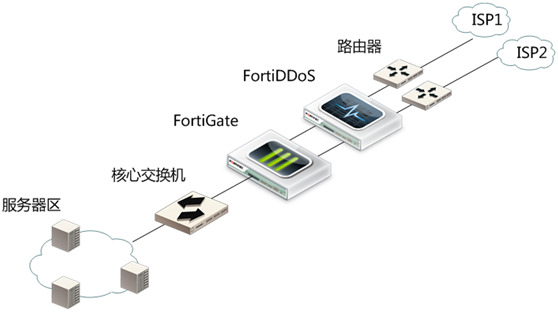

在线模式多链路部署

在线模式多链路部署示意图如下:

单台FortiDDoS可以支持多条Internet链路的攻击防御。

对不同链路可采用不同的攻击防御阀值。

FortiDDoS为透明工作模式,不需要对用户网络进行任意改变;

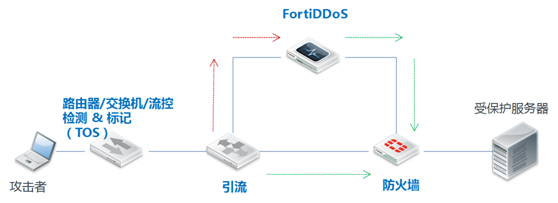

旁路引流清洗

旁路引流清洗部署示意如下图:

FortiDDoS旁路部署,不需要改变现有网络结构。

通过路由器、交换机或流控设备对目标IP检测流量,当流量超过阀值时(如1Mbps),将DSCP值进行修改(如改为60)。

在引流路由器上配置基于DSCP值的策略路由,当发现特定的DSCP值时,流量转发至与FortiDDoS相连的防火墙接口IP,FortiDDoS对异常流量进行检测、清洗,其它正常流量直接发送至防火墙。

部署FortiDDoS后,对正常流量走原有网络没有影响,非正常流量经过DDoS过滤后,再注入原有网络内。

3.2 持续的流量自学习

FortiDDoS在初次部署时,可以开启流量监控模式,但不做阻止。这时,通过内置的自动学习工具只需要1个小时(实际应用时,建议1天以上)就可以为用户网络建立应用流量模型,并为每种流量制定相应的阀值。接下来,只需要把监控模式改为阻止模式,即可对异常流量进行阻挡。

FortiDDoS不断学习3、4、7层双向流量的流量模型。在学习的过程中,FortiDDoS不断计算流量平均值、趋势及变化周期,并决定出各种流量的阀值。

上图是以TCP SYN流量为例的阀值动态调整。绿色线条是设备预估阀值,而蓝色线条是当前流量。预估的阀值根据当前流量做不断的调整。

3.3 异常行为检测

FortiDDoS可以检测如下三种异常流量 :

头部异常——头部异常是指3、4及7层HTTP与协议标准不符。

TCP状态异常——在单个TCP连接中发现状态异常。

速率异常——速率异常是FortiDDoS最主要的功能,通过不断学习及动态调整阀值,FortiDDoS对3、4、7层的双向流量配置速率阀值,一旦流量超过阀值,FortiDDoS会认为流量产生异常及采取相应保护措施。

3.4 FortiDDoS网络行为分析

阻止DDoS攻击需要维护大量的3、4、7层协议状态,跟踪每个源地址、目的地址、协议、连接和端口等信息。FortiDDoS的网络行为分析系统,可对成百万计的参数进行维护,并在攻击发生时进行处理。

FortiDDoS独有的硬件设计,可以监控流量从3、4、7层所有的阀值,包括数据包数量和字节数、传输状态、分片、校验码、标记位、新建连接、地址对等等。通过调整各参数阀值,可对每个系统的网络流量速率进行限制。

当到达设置的阀值后,FortiDDoS可以对攻击进行有效防御,可防御的攻击类型见下表:

|

攻击名称 |

描述 |

可配置阀值 |

|

SYN flood |

过量的伪造SYN包 |

3层 - TCP协议(6) 4层 -服务器侦听的TCP端口 4层 - SYN |

|

UDP flood |

过量的UDP数据包 |

3层 - UDP协议(17) 4层 -服务器侦听的UDP端口 |

|

ICMP flood |

过量的ICMP数据包 |

3层 - ICMP协议(17) 4层 - ICMP类型和编码 |

|

分片攻击 |

过量的分片数据包 |

3层 - 分片包 |

|

源flood |

单独的源IP发送过量的IP数据包 |

3层 – 最大活动源IP |

|

Zombie攻击 |

过量的合法源IP发送合法的TCP数据包 |

3层 - TCP协议(6) 4层 - 服务器侦听的TCP端口 4层 - SYN 4层 - 每个目的地址建立的连接 4层 - 每个源地址的SYN |

|

慢速连接建立 |

合法源IP发送合法的TCP数据包,但发送速率缓慢且保持空闲状态,造成服务器连接表资源耗尽。 |

3层 - TCP协议(6) 4层 - 服务器侦听的TCP端口 4层 - SYN 4层 - 新连接 4层 - 每个源地址的并发连接 4层 - 每个目的地址的并发连接 |

|

Slammer攻击 |

过量的发送到UDP 1434端口的数据包 |

3层 - UDP协议(17) 4层 - UDP 1434端口 |

|

DNS攻击 |

过量的发送到UDP 53端口的数据包 |

3层 - UDP协议(17) 4层 - UDP 53端口 |

|

MyDoom攻击 |

过量的来自僵尸网的HTTP数据包 |

3层 - TCP协议(6) 4层 – TCP 80端口 4层 - SYN 4层 - 新连接 4层 – 已建立的连接 |

|

Smurf攻击 |

流量来源地址为攻击目标服务器自身IP或同网络内IP,造成网络被ping及多个应答淹没。 |

3层 - ICMP协议(17) 4层 - ICMP类型和编码 |

|

Fraggle攻击 |

向广播地址列表发送伪造的UDP数据包,来源地址为攻击目标服务器自身IP或同网络内IP。通常数据包发到目的设备的端口7上(echo),也会发送到字符生成器协议(CHARGEN)端口。有时,攻击者可以在echo端口和CHARGEN端口之间做循环。 |

3层 - ICMP协议(1) 3层 - UDP协议(17) 4层 – UDP echo端口(7) 4层 - Daytime协议端口(13) 4层 - Quote of the Day (QOTD)端口(17) 4层 - UDP字符生成器协议(CHARGEN) (19) 4层 - ICMP类型/编码 |

|

HTTP GET攻击 |

过量的来自僵尸网的HTTP数据包 |

3层 - TCP协议(6) 4层 - 服务器侦听的TCP端口 4层 - SYN 4层 - 新连接 4层 - 每个源地址的并发连接 4层 - 每个目的地址的并发连接 7层 - HTTP Methods 7层 - URL |

3.5 7层DDoS攻击防御

7层攻击是当前所有DDoS攻击中增长速度最快攻击类型。这种攻击通常是利用系统服务中的漏洞,消耗资源,最终造成系统拒绝服务。7层攻击即可以嵌套在3、4层攻击中,也可以独立攻击。7层攻击只需要很少的带宽即可造成系统拒绝服务,因此,很难被ISP检测出,可以直接到达用户网络。所有面向7层的DDoS攻击,无论大小,FortiDDoS的行为分析引擎都可以识别,并采取相应措施进行防御。

FortiDDoS可防御的7层DDoS攻击类型如下:

|

操作码Flood |

HTTP URL Get Flood |

用户代理Flood |

|

Referrer Flood |

Cookie Flood |

Host Flood |

|

相关的URL访问 |

强制HTTP头参数 |

连续的HTTP访问 |

|

SIP 每来源邀请 |

SIP 每来源注册 |

SIP 每来源邀请并发 |

3.6超出阀值后FortiDDoS处理方式

当流量超出阀值后,FortiDDoS将对异常流量采取相应的保护措施,以下的举例为不同类型的流量超出阀值后,FortiDDoS的处理方式:

邮件服务器收到过多的邮件

FortiDDoS丢弃发往邮件服务器的25端口TCP 包15秒,其它数据包正常转发。

FortiDDoS跟踪数据包来源,检查是否来自单一源的攻击。如果是,FortiDDoS阻止来自这个源地址的所有数据包。

15秒后,FortiDDoS再次对比阀值,检查数据包速率。

邮件客户端会感觉收邮件变慢,但正常邮件不会丢失。

Web服务器收到过多的SYN包

如果配置的SYN Flood处理方式为SYN Cookie,FortiDDoS将与攻击来源IP执行三步握手,判断来源IP是否为真正的攻击。

15秒后,FortiDDoS再次对比阀值,检查数据包速率。

一个源地址产生过多并发连接

FortiDDoS将阻止新连接的建立直到并发连接数量低于阀值。

FortiDDoS跟踪数据包来源,检查是否来自单一源的攻击。如果是,FortiDDoS阻止来自这个源地址的所有数据包。

15秒后,FortiDDoS再次对比阀值,检查数据包速率。

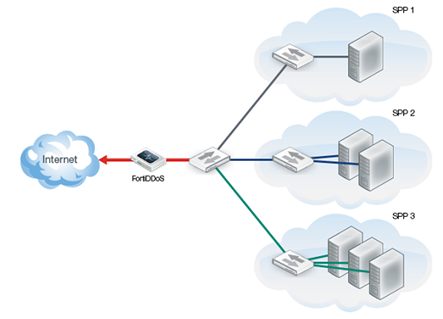

3.7虚拟化

FortiDDoS的核心就是虚拟化功能。虚拟化可以降低安全防护成本,并为不同的被保护系统提供相应的安全防护策略。FortiDDoS配置的虚拟化区域可以是不同的部门、地址位置,针对不同的安全保护域可以配置不同的安全策略。虚拟化功能可以把一台物理的FortiDDoS设备分为最多8个逻辑设备,可以基于保护区域的IP/掩码或主机进行虚拟设备划分。

不同的虚拟FortiDDoS可以配置不同的系统管理员,每个系统管理员均可独立配置ACL、阀值、事件报表等内容。

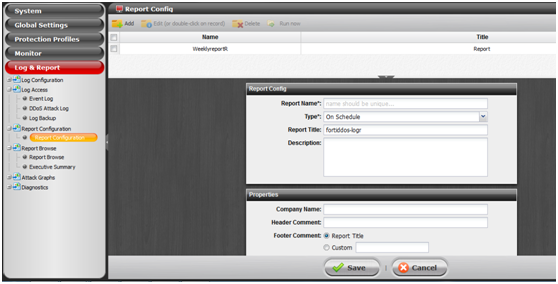

3.8完善的报表功能

FortiDDoS不断记录网络流量情况,生成实时图表,方便网络管理人员快速了解目前网络运行情况,定位攻击来源。查看实时图表的时间段最短可以是1小时,最长可以是1年。同时,FortiDDoS也可以根据日志生成多种历史报表。

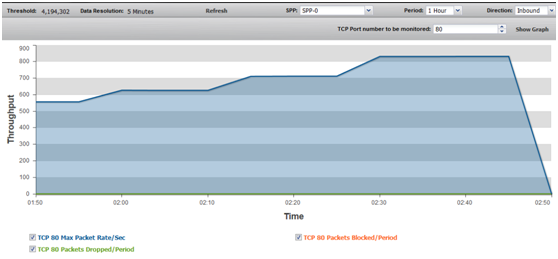

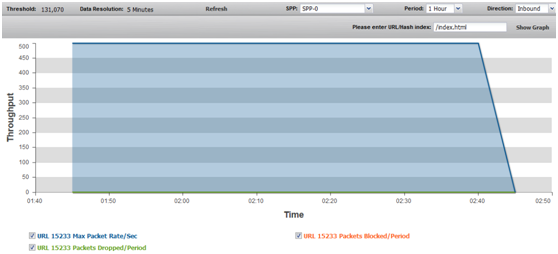

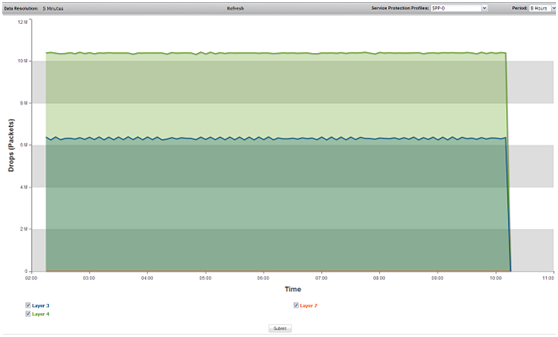

以下是实时图表示例:

TCP 80端口实时流量

访问/index.html网页实时流量

3、4、7层协议数据包丢弃图表

根据日志可以定期或一次生成报表,用户可以自定义报表的内容,输出格式支持PDF、Word、TXT、HTML等。

4. FortiDDoS产品系列简介

FortiDDoS系列产品使用完全

的ASIC解决方案来保证其DDoS缓解产品能够抵御攻击,不会带来纯CPU或CPU/ASIC混合架构带来的风险。FortiASIC-TP2处理器同时提供检测与DDoS缓解。FortiASIC-TP2处理器处理所有3、4、7层的流量,超速检测和缓解性能为行业内最佳。

FortiDDoS使用100%启发式/基于行为的手段来识别威胁,比起其他产品基本基于签 名匹配的方式来说效果好很多。FortiDDoS建立了一套正常行为基线来代替预定义 的签名库来识别攻击特征,并且监视流量和进行防御。在攻击开始时,FortiDDoS 可以发现异常,然后立即采取措施进行防御。由于FortiDDoS不基于签名库,所以能够为用户防御已知威胁和未知的“零日漏洞”威胁。

FortiDDoS处理攻击缓解不同于其他解决方案。在其他的DDoS攻击防御设备上,一旦攻击开始,它是100%阻塞,直到威胁结束。如果一个事件被错误地匹配到创建 一个“假阳性”的签名,那么所有的流量进入停止状态,需要干预。 FortiDDoS采 用了更加细致的方法方法,通过监测正常流量,然后用一个信誉评分系统,这个IP 地址的连接速率是“好”的,而其他则认为会造成问题。 FortiDDoS阻止有问题的 IP地址,然后反复重新评估攻击在用户定义的周期(每15秒在默认情况下)。如果有问题的IP地址仍然在下一个评价周期造成持续威胁,他们的声誉得分会增加,并最终将被列入黑名单。

产品外观与性能参数表:

|

项目型号 |

200B |

400B |

600B |

800B |

900B |

1000B |

1200B |

|

整机吞吐量 (Gbps) |

3 |

6 |

12 |

12 |

18 |

18 |

36 |

|

延时 |

< 50 μs |

< 50 μs |

< 50 μs |

< 50 μs |

< 50 μs |

< 50 μs |

< 50 μs |

|

包转发率(Mpps) |

3.5 |

7 |

14 |

14 |

21 |

21 |

42 |

|

TCP会话 (millions) |

1 |

1 |

2 |

2 |

3 |

3 |

6 |

|

IP 信誉库 |

P |

P |

P |

P |

P |

P |

P |

|

DNS 减缓 |

P |

P |

P |

P |

P |

||

|

外型标准 |

1U |

1U |

1U |

1U |

2U |

2U |

2U |

|

存储 |

480GB |

480 GB |

480 GB |

480 GB |

480 GB |

480 GB |

480 G |

|

GE LAN Ports (w/bypass) |

4 |

8 |

8 |

8 |

|||

|

GEWAN Ports (w/bypass) |

4 |

8 |

8 |

8 |

|||

|

GE SFP LAN |

4 |

8 |

8 |

8 |

|||

|

GE SFP WAN |

4 |

8 |

8 |

8 |

|||

|

10GE SFP+ LAN |

8 |

8 |

7 |

||||

|

10GE SFP+ WAN |

8 |

8 |

7 |

||||

|

10GE SFP+ LAN (bypass) |

2 |

||||||

|

10GE SFP+ WAN (bypass) |

2 |

||||||

|

电源 |

单 |

单 |

单 |

单 |

Dual |

Dual |

Dual |

|

可选冗余电源 |

支持 |

支持 |

支持 |

支持 |

上一篇:EMC VSPEX私有云解决方案

下一篇:暂无